Es una película que inicia cuando protagonista presenta al mundo, uno de los instrumentos que revoluciono el mundo de la música, el iPod, un instrumento en el cual se podía almacenar más de mil canciones, justamente ahí a la mano del usuario, con gran necesidad de interminable. Después regresa en el tiempo de los años setentas, cuando Jobs era estudiante, en el cual nos demuestra, que como miles de jóvenes de esa época, se involucra con las drogas de moda como el LCD. Rápidamente nos integra en su historia donde nos habla de ser un niño que desde la infancia vive con padres adoptados, donde su madre biológica, una adolecente, deja a cargo de Paul y clara, quienes pasan con carencias para sustentar la universidad, por lo que solo debe de tomar clase como oyente, principalmente de la clase de caligrafía, la cual era de su interés. Pero se involucra con creencias del pensamiento oriental, principalmente en la meditación y el yoga, junto con las drogas, en compañía de su amigo Daniel, deciden realizar el viaje a la India, donde acontecen situaciones no bien establecidas en la película.

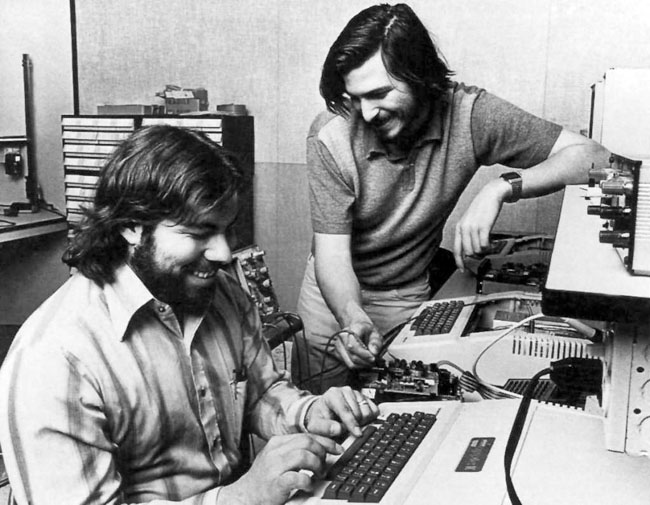

El regreso de Jobs a casa de sus padres, hace que la película tome una mayor velocidad sobre su vida, ya que de estar trabajando para la empresa de videojuegos más exitosa de los años setenta, Atari, da a conocer su explosivo temperamento y ambición, demostrándolo con su amigo Steve, quien es su amigo desde la infancia y que posteriormente después de ver que tiene un proyecto tecnológico con futuro, se asocia para formar la compañía de Apple en la cochera de la casa de sus padres, y desde ahí con su capacidad de negociar y visión en los negocios, tener avances en la tecnología que había empezado a dar empuje como son las computadoras personales. La creación de la APPLE I, fue un gran suceso que no fue tomado así por su socio capitalista, el cual fue de manera indirecta, el que le da la idea de cómo deben de ser vendidas y necesidad del diseño visual en la venta de la mercancía. De donde surge la APPLE II, la cual hace sobresalir y necesidad de asociarse con grandes empresarios como los de la costa oeste, con quienes tiene grandes éxitos, hasta ser las mejores empresas de computadoras personales en el mundo. Durante sucedía la vida de negocios de Jobs, su novia de toda la vida está embarazada, lo cual él rechaza ser el padre, ya que según escenas de la película, ella vive una vida holgada social y envuelta en las drogas con otros hombres, por lo cual, Jobs no reconoce a la bebe como su hija, aparentemente, después de que su novia lo incluye en sus apellidos. Estos sucesos y el estar inmerso en sus proyectos, lo llevan a cometer algunos “errores”, tomando decisiones que después lo levaría a ser despedido de la compañía que mismo fundó. Es integrado a Macintosh, otra compañía a la cual aporto grandes avances, surgiendo como un de las mejores en el mundo. Pero ahí no fue ajeno su caracter y decisiones, donde lo hacen salir de esa compañía. Posteriormente la película nos sitúa a mediados de los noventas, donde Jobs ya ha reconocido a su hija y tiene un varón con su nueva esposa. En esos momentos trabaja en su compañía llamada NeXT, en relación a lo que siempre ha trabajado como son las computadoras personales. La compañía que el fundo, APPLE se interesa y compra a NeXT, donde Jobs regresa como asesor y posteriormente como director en jefe, lo cual aprovecha parta despedir a las personas que según él no lo apoyaron y resulto en su salida de la compañía años atrás. Así mismo es un respiro para que Jobs nuevamente reinvente la compañía que el mismo inicio.

Resumen sobre la Red Social

espero que os guste. Mark Zuckerberg es un estudiante de Harvard apasionado por las tecnologías, en especial por todo lo relacionado con la red. Él junto con sus amigos, entre ellos, Eduardo empieza a crear una página web donde los universitarios de Harvard pueden votar a la estudiante más guapa. Esta página consigue muchos seguidores, e, incluso hace que en menos de cuatro horas desde su activación, la red de esta universidad se caiga. Los gemelos Winklevoss se enteran de este logro. Ellos intentaban desarrollar una página similar a esta. Empezaron creando el proyecto Harvard Connection. Sin embargo, necesitaban algo más para lanzarlo. A ellos y a su socio Divya Narendra se les ocurre pedir ayuda a Mark, quien decide involucrarse en este proyecto. Los gemelos y Divya le explican el funcionamiento de Harvard Connection, una web de citas. Paralelamente, Mark empieza a desarrollar una página web donde la gente pueda estar en contacto con sus amigos y saber todo sobre ellos. Compartir tu información personal con el resto de contactos. Al final Mark consigue lanzar esta red social, que en un principio se llamaría Defacebook. Los universitarios de Harvard empezaron a pasarse entre ellos esta página creada por Mark. Hasta que los gemelos y su socio Divya se enteraron de la creación de Defacebook. Ellos pensaban que Mark les había robado su idea y los códigos de su proyecto, pero Mark lo negaba. Él y su amigo Eduardo pensaron que era el momento de expandirse por otras universidades como Yale. De este modo, el número de usuarios de esta red social iba aumentando vertiginosamente. Mientras los gemelos y su socio intentaban denunciar el robo de Mark por distintas vías. Hasta que solo vieron una única posibilidad de solucionar esto: demandarle. Por otro lado la red social crecía y se expandía por otras ciudades. Mark y Eduardo empezaron a pensar que había llegado el momento de rentabilizar este proyecto. La novia de Eduardo, Cristine, les organizo a él y a Mark una cena con un importante empresario como era John Parker ( Fundador de Napster). Previamente, éste ya conocía el gran logro de estos dos chicos. Además les dio algunos consejos, como que cambiaran el nombre de esta red social a Facebook. Tras la cena, a Eduardo (quien ponía el capital en Facebook) no le convenció mucho John, mientras que a Mark le fascinó. Mark y Eduardo empezaron a tener ideas contrarias en el manejo de esta empresa, ya que él quería rentabilizar Facebook poniendo anunciantes en la página, mientras que Mark no quería. Finalmente Mark decidió viajar a California, Silicon Valley, como le había sugerido John, para crear allí una gran empresa. Allí pudo comprobar que la empresa se podía expandir más, claro con ayuda de John. Así que decidió trasladar la empresa a California. Cuando Eduardo se enteró decidió viajar hasta allí, comprobando que John ya se había puesto al mando de todo, cosa que no le gustó. Como consecuencia de esto, Eduardo decidió cancelar la cuanta de dinero que él y Mark tenían en común. Pasado el tiempo, Facebook fue encontrando inversores. La empresa crecía. Eduardo al ser el director financiero se encargaba de las cuentas de la empresa. Además poseía el 30 % de las acciones de Facebook. Un día, los abogados de la empresa se reunieron con él para hacerle firmar un documento en el que, según los abogados, le iban a aumentar su porcentaje en Facebook (34%). Eduardo emocionado firmó sin leer el documento. Todo era una trampa que le habían preparado Mark y John para dejarle en la calle. Cuando Eduardo se enteró se enfado mucho con ellos, y decidió demandar a Mark, ya que le había quitado su derecho como cofundador de esa empresa. Finalmente, Mark tendría que llegar en los tribunales a un acuerdo y pagar un Acuerdo de Confidencialidad para que este rumor sobre la empresa no se extendiera al ámbito público.

NOMBRE: HUAMAN FERNANDEZ OMAR

CUROS: DISEÑO DE REDES IBM

CICLO: VII